/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

/中文/

最近Matrix勒索病毒PRCP变种侵入政企单位,小编特意找来了SfabAntiBot杀毒工具,这款软件能够进行Matrix勒索病毒PRCP变种查杀,这种软阿金能够将系统中的大部分文档文件加密为PRCP后缀名的文件,然后对用户进行勒索,SfabAntiBot杀毒工具您一定要装在您的电脑中防止被勒索!

Matrix勒索病毒PRCP变种整体比较复杂,样本功能可以简化如下:

该病毒变种使用Delphi语言进行编写,相关数据加密会存储到程序资源目录中。为了保证运行唯一,病毒运行后,会先尝试打开互斥变量MutexPRCP,如果打开失败,则创建互斥变量。

获取信息,上传C2服务器

该病毒变种会获取当前操作系统的语言版本、主机名和用户名等信息,在内存中拼接相应的字符串:

在内存中解密出远程服务器地址,如下所示:

发送相应的主机信息,到远程服务器地址prcp.mygoodsday.org ,进行记录

扫描磁盘信息,并打印到输出窗口,然后将磁盘信息,再一次上传到远程服务器。

生成key,删除系统备份

Matrix勒索病毒PRCP变种会通过内置的RSA密钥生成相应的key

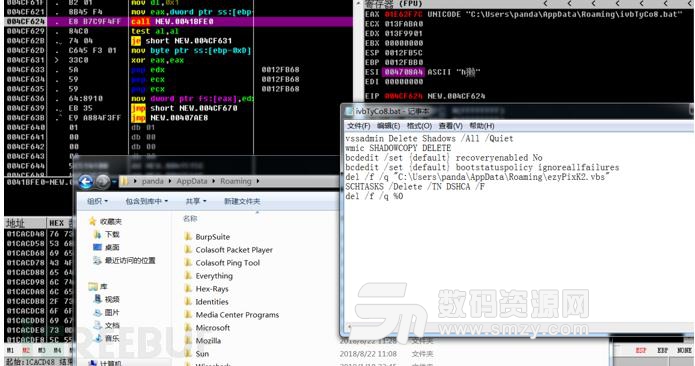

接着,会生成BAT文件,删除磁盘卷影等操作,使用户无法通过系统备份恢复数据

生成上面BAT脚本调用的VBS脚本

扫描探测内网,加密网络共享

为了对内网最大程度造成破坏,该变种会生成随机命名的备份文件,然后通过参数启动,对内网进行探测

内网共享目录文件扫描过程

生成的随机的BAT文件,如下所示:

调用释放的NTHandler程序,对当前主机进行扫描

加密本地文件,生成勒索信息

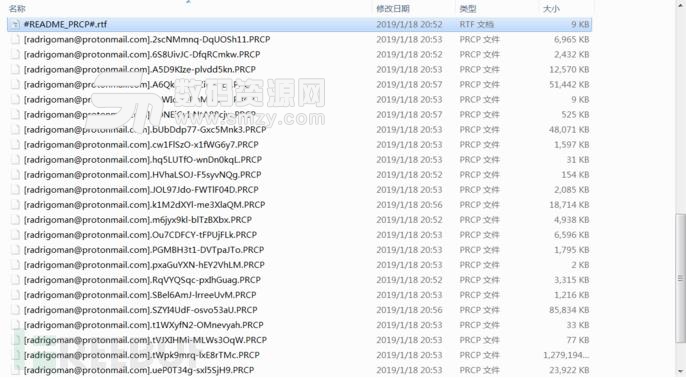

最后,该变种病毒会遍历本地磁盘文件,加密磁盘文件,加密后的文件后缀为.PRCP。

磁盘文件加密完成后,会在本地生成相应的勒索信息文件#README_PRCP#.rtf,相应的内容

针对已经出现勒索现象的用户,由于暂时没有解密工具,建议尽快对感染主机进行断网隔离。

及时给电脑打补丁,修复漏洞。

对重要的数据文件定期进行非本地备份。

不要点击来源不明的邮件附件,不从不明网站下载软件。

尽量关闭不必要的文件共享权限。

更改账户密码,设置强密码,避免使用统一的密码,因为统一的密码会导致一台被攻破,多台遭殃。

如果业务上无需使用 RDP 的,建议关闭 RDP 。

最后,建议企业对全网进行一次安全检查和杀毒扫描,加强防护工作。

火绒防火墙官方版(电脑安全防御软件) v4.0.45.2 最新版病毒专杀

/ 10M

火绒防火墙官方版(电脑安全防御软件) v4.0.45.2 最新版病毒专杀

/ 10M

冰冻精灵win10版(冰冻精灵64位win10版) 完美版病毒专杀

/ 615K

冰冻精灵win10版(冰冻精灵64位win10版) 完美版病毒专杀

/ 615K

Avira Free Antivirus免费版(病毒程序和木马程序) v15.0.38.15 最新版病毒专杀

/ 111M

Avira Free Antivirus免费版(病毒程序和木马程序) v15.0.38.15 最新版病毒专杀

/ 111M

360安全卫士电脑版v12.0 最新版病毒专杀

/ 76M

360安全卫士电脑版v12.0 最新版病毒专杀

/ 76M

SfabAntiBot杀毒工具(Matrix勒索病毒PRCP变种查杀)病毒专杀

/ 80M

SfabAntiBot杀毒工具(Matrix勒索病毒PRCP变种查杀)病毒专杀

/ 80M

诺顿杀毒软件2018完美版(Norton Security) 免费版病毒专杀

/ 2K

诺顿杀毒软件2018完美版(Norton Security) 免费版病毒专杀

/ 2K

小红伞Avira防病毒专业版注册工具(附注册码) v15.0.36.200 免费版病毒专杀

/ 1M

小红伞Avira防病毒专业版注册工具(附注册码) v15.0.36.200 免费版病毒专杀

/ 1M

诺顿杀毒软件2018激活码(激活码获取方法) 免费版病毒专杀

/ 3K

诺顿杀毒软件2018激活码(激活码获取方法) 免费版病毒专杀

/ 3K

eset smart security9激活版(附序列号)病毒专杀

/ 204M

eset smart security9激活版(附序列号)病毒专杀

/ 204M

3dmax病毒查杀脚本官方版(系统工具) v1.0 绿色版病毒专杀

/ 8K

3dmax病毒查杀脚本官方版(系统工具) v1.0 绿色版病毒专杀

/ 8K

火绒防火墙官方版(电脑安全防御软件) v4.0.45.2 最新版病毒专杀

/ 10M

火绒防火墙官方版(电脑安全防御软件) v4.0.45.2 最新版病毒专杀

/ 10M

冰冻精灵win10版(冰冻精灵64位win10版) 完美版病毒专杀

/ 615K

冰冻精灵win10版(冰冻精灵64位win10版) 完美版病毒专杀

/ 615K

Avira Free Antivirus免费版(病毒程序和木马程序) v15.0.38.15 最新版病毒专杀

/ 111M

Avira Free Antivirus免费版(病毒程序和木马程序) v15.0.38.15 最新版病毒专杀

/ 111M

360安全卫士电脑版v12.0 最新版病毒专杀

/ 76M

360安全卫士电脑版v12.0 最新版病毒专杀

/ 76M

SfabAntiBot杀毒工具(Matrix勒索病毒PRCP变种查杀)病毒专杀

/ 80M

SfabAntiBot杀毒工具(Matrix勒索病毒PRCP变种查杀)病毒专杀

/ 80M

诺顿杀毒软件2018完美版(Norton Security) 免费版病毒专杀

/ 2K

诺顿杀毒软件2018完美版(Norton Security) 免费版病毒专杀

/ 2K

小红伞Avira防病毒专业版注册工具(附注册码) v15.0.36.200 免费版病毒专杀

/ 1M

小红伞Avira防病毒专业版注册工具(附注册码) v15.0.36.200 免费版病毒专杀

/ 1M

诺顿杀毒软件2018激活码(激活码获取方法) 免费版病毒专杀

/ 3K

诺顿杀毒软件2018激活码(激活码获取方法) 免费版病毒专杀

/ 3K

eset smart security9激活版(附序列号)病毒专杀

/ 204M

eset smart security9激活版(附序列号)病毒专杀

/ 204M

3dmax病毒查杀脚本官方版(系统工具) v1.0 绿色版病毒专杀

/ 8K

3dmax病毒查杀脚本官方版(系统工具) v1.0 绿色版病毒专杀

/ 8K

火绒防火墙官方版(电脑安全防御软件) v4.0.45.2 最新版病毒专杀

火绒防火墙官方版(电脑安全防御软件) v4.0.45.2 最新版病毒专杀

冰冻精灵win10版(冰冻精灵64位win10版) 完美版病毒专杀

冰冻精灵win10版(冰冻精灵64位win10版) 完美版病毒专杀

Avira Free Antivirus免费版(病毒程序和木马程序) v15.0.38.15 最新版病毒专杀

Avira Free Antivirus免费版(病毒程序和木马程序) v15.0.38.15 最新版病毒专杀

360安全卫士电脑版v12.0 最新版病毒专杀

360安全卫士电脑版v12.0 最新版病毒专杀

SfabAntiBot杀毒工具(Matrix勒索病毒PRCP变种查杀)病毒专杀

SfabAntiBot杀毒工具(Matrix勒索病毒PRCP变种查杀)病毒专杀

诺顿杀毒软件2018完美版(Norton Security) 免费版病毒专杀

诺顿杀毒软件2018完美版(Norton Security) 免费版病毒专杀

小红伞Avira防病毒专业版注册工具(附注册码) v15.0.36.200 免费版病毒专杀

小红伞Avira防病毒专业版注册工具(附注册码) v15.0.36.200 免费版病毒专杀

诺顿杀毒软件2018激活码(激活码获取方法) 免费版病毒专杀

诺顿杀毒软件2018激活码(激活码获取方法) 免费版病毒专杀

eset smart security9激活版(附序列号)病毒专杀

eset smart security9激活版(附序列号)病毒专杀